Para este laboratorio de cómputo ubicuo, se nos pide realizar una investigación sobre un proyecto de investigación de sistemas inteligentes que utilicen localización de interiores y exteriores de forma definida para cómputo ubicuo, es por eso que en este laboratorio voy a hablar acerca de un proyecto llamado DOLPHIN en donde se hace el desarrollo de un sistema completo de localización de objetos preciso en interiores pero reduciendo costos en sensores y nodos de redes que otros.

Como se sabe, sacar la ubicación de algún objeto en el interior de un espacio es una tarea difícil pero a la vez es clave para aplicaciones sensibles al contexto en cómputo ubicuo, actualmente existen diferentes sensores que ayudan a aproximar la ubicación de objetos pero estos algunas veces para poder desarrollarlos en un sistema completo requiere que se instalación complicada o una configuración que requiere ser completamente manual o para la localización de exteriores existen satélites como GPS que son buenos para eso, pero en interiores tenemos diferentes dificultades que debemos de tomar en cuenta, es por eso que se desarrollo un sistema llamado Dolphin, en el cual se pretende reducir el costo de configuración, principalmente.

El sistema dolphin es un sistema de redes inalámbricas distribuidos en sensores nodos que son capaces de enviar y recibir señales RF y ultrasónicas, proporcionando la posición de manera autónoma con una configuración manual mínima, en este paper lo que se pretende es describir el diseño de la implementación de este sistema y evaluar su comportamiento en diferentes ambientes.

La estructura de su sistema es de la siguiente forma, se tiene nodos que tienen transmisión y receptor de sensores RF y ultrasónicos, al igual que un CPU pequeño para hacer los cálculos de posición, las señales RF contienen una predeterminada posición, mientras tanto el nodo A transmite un pulso ultrasónico que permite medir la distancia del nodo, basado según la velocidad del sonido, el nodo recauda información de 3 o más entradas de distancia y hace un cómputo en 3D con un algoritmo parecido al que se utiliza para el GPS.

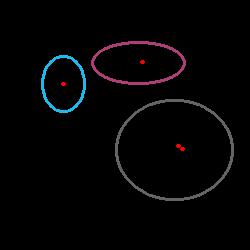

De manera que, si deseamos configurar el sistema Dolphin, basado en configuración hop-by-hop, hace que sea mucho más sencillo, por ejemplo en la imagen que ellos nos muestran, tenemos un nodo D que determina la posición recibiendo los pulsos ultrasónicos de los nodos referenciados, que en este caso es el A, C y B, pero como podemos ver, el E y el F no reciben pulsos ultrasónicos por que tienen un obstáculo, en este caso, la pared, entonces ¿Qué pasa en este caso?, bueno, como ya tenemos una posible posición para el nodo D, entonces el nodo E recibe un pulso ultrasónico y calcula a cuanta distancia se encuentra del nodo D, pero ahora también utilizando como referencia el C y B porque estos no los obstruye la pared, entonces si ya tenemos la posición D y E, entonces el nodo D utiliza los nodos E, D y posiblemente el C para determinar sus distancias, por lo que esta es la manera que el sistema trabaja, jugando con las posiciones de todos los nodos y de esta manera poder obtener la referencia de cada uno.

Existen ventajas al utilizar este mecanismo, primero que nada es que el sistema requiere solamente algunos nodos para determinar todas las posiciones de los nodos, mínimo se necesitan 3 nodos, otra de las ventajas es que inclusive si los nodos entre si no pueden recibir señales ultrasónicas, nos podemos utilizar como referencia de otros nodos directamente, de manera que tenemos un algoritmo distribuido.

El algoritmo utilizado en dolphin utiliza dos tipos de nodos, el que se utiliza como referencia y los nodos normales, los cuales ya tienen su localización, cada nodo tiene un ID para la comunicación RF, proporcionando una lista de nodos y su posible posición.

Se mandan entre los nodos, mensajes de intercambio, entre ellos un mensaje de notificación de ID, la medida el cual produce la distancia entre cada nodo y un mensaje de localización después de un procesamiento entre el nodo master, el nodo transmisor y el nodo que recibe información.

Un nodo master selecciona un nodo transmisor basado en la lista de nodos, trata de transmitir la medida de pulsos con cierto ID, cuando el nodo recibe dicho mensaje, une su ID con el transmitido para luego convertirse en un nodo transmisor y luego generar el pulso ultrasónico, al mismo tiempo todos los nodos comienzan a recibir e iniciar su contador interno, si un nodo que recibe detecta un pulso ultrasónico, este para de contar internamente y calcula la distancia entre el nodo y el nodo transmisor.

No todo es maravillas, después de su implementación y experimentos, realizaron un prototipo con unos pics y unos chips RF/ultrasónicos, pusieron algunos nodos e implementaron el programa, descubrieron que existe un error de propagación entre ciertos nodos, ya que si un nodo esta mal posicionado, afecta la determinación de todos los demás, por lo que ellos dicen que están trabajando en minimizar el error.

Como quiera, considero que su sistema es interesante y creo que puede ser un buen paso para iniciar un proyecto de cómputo ubicuo en el cual se requiera saber la posición de cada objeto, tal vez con alguna variación de su algoritmo utilizado podemos obtener resultados buenos para ciertas condiciones.

Esto sería todo para el laboratorio.

Referencias.

DOLPHIN: An Autonomous Indoor Positioning System

in Ubiquitous Computing Environment

Yasuhiro FUKUJU, Masateru MINAMI, Hiroyuki MORIKAWA, and Tomonori AOYAMA.

Liga.